MPLS: Das steckt hinter der Netzwerk-Technologie

Man unterscheidet grundsätzlich zwei Arten der Datenübertragung: Bei der verbindungslosen Datenübertragung können Daten jederzeit und ohne Limit von dem gewünschten Endgerät aus an das Zielsystem geschickt werden, ohne dass der Weg der Pakete im Vorhinein feststeht. Jeder zwischengeschaltete Netzwerkknoten (für gewöhnlich Router) weiß automatisch, wie er den Datenstrom weiterzuleiten hat. Der verbindungslose Übertragungsweg bietet zwar einen hohen Grad an Flexibilität, aber keine Garantie dafür, dass die benötigen Ressourcen auch vorhanden sind.

Im Gegensatz dazu ist der Weg der Datenpakete bei der verbindungsorientierten Übertragung bereits von Beginn an vorgegeben. Die involvierten Netzwerkknoten (in der Regel Switches) erhalten die entsprechenden Informationen für die Weiterleitung der Daten von der vorangehenden Station, bis die Pakete am Ende des Pfades beim Zielcomputer angekommen sind. Auf diese Weise wird der zeitaufwändige Routing-Prozess, der für die verbindungslose Übertragung notwendig ist, erheblich beschleunigt. Ferner lassen sich die vorhandenen Netzwerkressourcen optimal kontrollieren und auf die einzelnen Teilnehmer verteilen. Das sogenannte Multiprotocol Label Switching (MPLS) ermöglicht dies auch für TCP/IP-Netzwerke, obwohl diese eigentlich in die Kategorie verbindungsloser Netze gehören.

Was ist MPLS (Multiprotocol Label Switching)?

Große Kommunikationsnetzwerke waren Mitte der 1990er-Jahre noch durch einen wesentlich höheren Anteil an Sprachkommunikation (Telefonie) als an Datenkommunikation (Internet) geprägt. Die Telekommunikationsanbieter betrieben zu diesem Zeitpunkt noch getrennte Netze für beide Übertragungsarten, was jedoch einerseits recht kostspielig war und andererseits keine umfassende Dienstqualität (Quality of Service) gewährleistete. Den hochqualitativen, verbindungsorientierten Sprachnetzwerken standen verbindungslose Datennetzwerke gegenüber, denen es an der erforderlichen Bandbreite mangelte. Die Einführung des ATM-Protokolls (Asynchronous Transfer Mode) konnte diese Problematik größtenteils auflösen, indem es die Übertragung von Sprache und Daten über eine gemeinsame Infrastruktur ermöglichte. Doch erst Multiprotocol Label Switching lieferte Ende der 1990er-Jahre die Lösung, um die verfügbaren Bandbreiten effizient zu nutzen.

Um dies zu bewerkstelligen, entlastete MPLS endlich die überforderten Routing-Systeme: Statt die optimale Route eines Datenpakets – wie zuvor üblich – von den einzelnen Zwischenstationen bestimmen zu lassen, bot das Verfahren die Möglichkeit, Pfade vorzudefinieren, die den Weg eines Pakets vom Eingangspunkt (Ingress-Router) bis zum Ausgangspunkt (Egress-Router) festlegen. Die Zwischenstationen (Label-Switched-Router) erkennen diese Pfade, indem sie Labels auswerten, die die passenden Routing- und Serviceinformationen enthalten und dem jeweiligen Datenpaket zugewiesen werden. Die Auswertung findet dabei mithilfe der passenden Hardware (z. B. einem Switch) oberhalb der Sicherungsschicht (Layer 2) statt, während das zeitintensive Routing auf der Vermittlungsschicht (Layer 3) entfällt.

Dank der Erweiterung Generalized MPLS ist die ursprünglich nur für IP-Netzwerke entwickelte Technik mittlerweile auch für andere Netzwerktypen wie SONET/SDH (Synchronous Optical Networking / Synchronous Digital Hierarchy) oder WSON (Wavelength Switched Optical Network) verfügbar.

Wie funktioniert Multiprotocol Label Switching?

Der Einsatz von MPLS in IP-Netzwerken setzt eine logische und physische Infrastruktur voraus, bestehend aus MPLS-fähigen Routern. Das Label-Verfahren operiert dabei vorrangig innerhalb eines autonomen Systems (AS) – einer Ansammlung verschiedener IP-Netze, die als Einheit verwaltet werden und über mindestens ein gemeinsames Interior Gateway Protocol (IGP) verbunden sind. Verwalter solcher Systeme sind typischerweise Internetprovider, Universitäten oder auch internationale Firmen.

Bevor die einzelnen Pfade aufgebaut werden können, muss das verwendete IGP dafür sorgen, dass sich alle Router des autonomen Systems untereinander erreichen können. Anschließend werden die Eckpunkte der Pfade, die man auch als Label Switched Paths (LSP) bezeichnet, bestimmt. Diese bereits erwähnten Ingress- und Egress-Router liegen für gewöhnlich an den Ein- und Ausgängen eines Systems. Die Aktivierung der LSPs erfolgt dann entweder manuell, halbautomatisch oder vollautomatisch:

- Manuelle Konfiguration: Jeder Knoten, den ein LSP durchläuft, muss einzeln konfiguriert werden; bei großen Netzwerken ist diese Vorgehensweise ineffektiv.

- Halbautomatische Konfiguration: Nur einige Zwischenstationen (zum Beispiel die ersten drei Hops) müssen manuell konfiguriert werden, während der Rest der LSPs seine Informationen von dem Interior Gateway Protocol erhält.

- Vollautomatische Konfiguration: Bei der vollautomatischen Variante übernimmt das Interior Gateway Protocol die Bestimmung des Pfades komplett; allerdings wird dabei keinerlei Pfadoptimierung erzielt.

Datenpakete, die in einem konfigurierten MPLS-Netzwerk verschickt werden, erhalten vom Ingress-Router einen zusätzlichen MPLS-Header. Dieser wird zwischen den Informationen der zweiten und dritten Schicht eingefügt, was man auch als Push-Operation bezeichnet. Auf dem Übertragungsweg tauschen die einzelnen involvierten Hops das Label durch eine angepasste Variante mit eigenen Verbindungsinformationen (Latenz, Bandbreite und Ziel-Hop) aus – dieses Verfahren nennt man häufig auch Swap-Operation. Am Ende des Pfades wird das Label im Rahmen einer Pop-Operation wieder aus dem IP-Header entfernt.

Der Aufbau des Multiprotocol Label Switching Headers

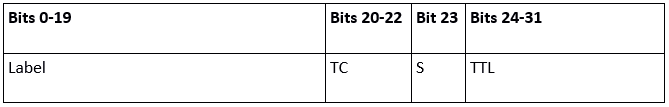

MPLS erweitert den normalen IP-Header um den sogenannten MPLS-Label-Stack-Entry, der auch unter der Bezeichnung MPLS-Shim-Header bekannt ist. Dieser Eintrag ist mit einer Länge von 4 Byte (32 Bit) sehr kurz, weshalb er schnell verarbeitet werden kann. Die passende Header-Zeile, die zwischen dem Layer-2- und dem Layer-3-Header eingefügt wird, sieht folgendermaßen aus:

Die zusätzlichen 32 Bit des MPLS-Label-Stack-Entrys fügen einem IP-Paket also vier Informationen für den nächsten Netzwerk-Hop hinzu:

- Label: Das Label enthält die Kerninformation des MPLS-Eintrags, weshalb es mit einer Länge von 20 Bit auch den größten Bestandteil ausmacht. Wie bereits erwähnt, ist ein Label auf dem Pfad immer einzigartig und vermittelt daher auch nur zwischen zwei bestimmten Routern. Anschließend wird es für die Datenübertragung zur nächsten Zwischenstation entsprechend angepasst.

- Traffic Class (TC): Mithilfe des Traffic-Class-Felds übermittelt der Header Informationen über Differentiated Services (DiffServ). Dieses Schema kann für die Klassifizierung von IP-Paketen genutzt werden, um die Quality of Service zu gewährleisten. So können die 3 Bits dem Netzwerk-Scheduler beispielsweise mitteilen, ob er ein Datenpaket priorisiert oder untergeordnet behandeln soll.

- Bottom of Stack (S): Der Bottom of Stack definiert, ob es sich bei dem zugrundeliegenden Übertragungspfad um einen einfachen Pfad handelt oder ob mehrere LSPs ineinander verschachtelt sind. Ist letzteres der Fall, kann ein Paket auch mehrere Label erhalten, die im sogenannten Label Stack zusammengefasst werden. Die Bottom-of-Stack-Flag informiert den Router dann darüber, dass weitere Labels folgen, oder andernfalls, dass der Eintrag das letzte MPLS-Label des Stacks enthält.

- Time to live (TTL): Die letzten 8 Bit des MPLS-Lable-Stack-Entrys zeigen die Lebensdauer des Datenpakets an. Zu diesem Zweck regeln sie, wie viele Router das Paket auf dem Pfad noch durchlaufen darf (das Limit liegt bei 255 Routern).

Die heutige Rolle von Multiprotocol Label Switching

In den 1990er-Jahren half MPLS den Providern beim raschen Ausbau und Wachstum ihrer Netze. Der anfängliche Geschwindigkeitsvorteil bei der Datenübertragung trat mit der neuen Generation leistungsstarker Router mit integriertem Netzwerkprozessor jedoch in den Hintergrund. Als Verfahren, mit dem eine zugesicherte Dienstqualität garantiert werden kann, ist es aber bis heute bei vielen Service-Anbietern im Einsatz. Hierbei geht es um das sogenannte Traffic Engineering – ein Prozess, der sich mit der Analyse und Optimierung von Datenströmen beschäftigt. Neben der Klassifizierung der einzelnen Datenverbindungen findet dabei auch eine Analyse der Bandbreiten und Kapazitäten einzelner Netzwerkelemente statt. Auf Basis der Ergebnisse wird anschließend angestrebt, die Datenlast optimal zu verteilen, um das gesamte Netzwerk zu stärken.

Ein weiteres wichtiges Einsatzgebiet sind Virtual Private Networks (VPN) – also in sich geschlossene, virtuelle Kommunikationsnetze, die öffentliche Netzwerk-Infrastrukturen wie das Internet als Transportmedium nutzen. Auf diese Weise können sich Geräte zu einem Netzwerk zusammenschließen, ohne dass sie physisch miteinander verbunden sind. Grundsätzlich differenziert man zwei Arten solcher virtuellen MPLS-Netzwerke:

- Layer-2-VPNs: Virtuelle Private Netzwerke auf der Sicherungsschicht können entweder für Punkt-zu-Punkt-Verbindungen oder für den Remote-Zugriff konzipiert sein. Layer 2 dient dem Nutzer eines solchen VPNs logischerweise als Schnittstelle für den Verbindungsaufbau. Als Basisprotokolle dienen das Point-to-Point Tunneling Protocol (PPTP) oder das Layer 2 Tunneling Protocol (L2TP). Auf diese Weise haben Servicedienstleister die Möglichkeit, ihren Kunden SDH-ähnliche Dienste und Ethernet-Services anzubieten.

- Layer-3-VPNs: Netzwerkbasierte Layer-3-VPNs stellen für Serviceprovider eine einfache Lösung dar, um verschiedenen Kunden (unabhängig von den privaten IP-Adressbereichen) komplett geroutete Netzstrukturen auf Basis einer einzigen IP-Infrastruktur zu anzubieten. Die Quality of Service wird dadurch gewährleistet, dass die Kunden durch individuelle MPLS-Labels und vordefinierte Paketpfade getrennt voneinander verwaltet werden. Nebenbei bleibt den Netzwerk-Hops das Routing erspart.

Betreiber großer WAN-Netze (Wide Area Network) profitieren von Provider-Angeboten, die auf Multiprotocol Label Switching basieren: Richtig konfiguriert optimieren die strategischen Label Switched Paths den Datenverkehr und stellen so weitestgehend sicher, dass alle Nutzer jederzeit über die benötigte Bandbreite verfügen können – während sich der eigene Aufwand in Grenzen hält. Auch für Campus-Netze wie Universitäts- oder Unternehmensnetzwerke stellt das Verfahren daher eine geeignete Lösung dar, sofern das notwendige Budget vorhanden ist.

Die Vorteile von MPLS-VPNs im Überblick

Multiprotocol Label Switching konkurriert als Technologie für virtuelle Netzwerke unter anderem mit der IP-Protokollstack-Erweiterung IPsec. Das Sicherheitsupgrade des Internetprotokolls zeichnet sich insbesondere durch eigene Verschlüsselungsmechanismen und seine geringen Kosten aus. Die Realisierung der Infrastruktur mittels IPsec liegt jedoch – anders als bei dem MPLS-Verfahren – nicht in der Verantwortung des Providers, sondern beim Nutzer selbst. Dieser hat damit einen höheren Aufwand. Hier bietet das MPLS-Verfahren also einen Vorteil. Nicht der einzige Vorteil von „Label“-Netzwerken, wie die folgende Auflistung zeigt:

- Geringer betrieblicher Aufwand: Der Betrieb des MPLS-Netzwerks liegt wie die IP-Konfiguration und das Routing im Aufgabenbereich des Providers. Als Kunde profitiert man folglich von einer fertigen Infrastruktur und erspart sich eine Menge Aufwand, der beim Aufbau eines eigenen Netzes anfallen würde.

- Erstklassige Performance: Die vordefinierten Datenwege sorgen für sehr schnelle Übertragungsgeschwindigkeiten, die nur geringen Schwankungen unterliegen. Service Level Agreements (SLA), die zwischen Anbieter und Kunden getroffen werden, garantieren die gewünschte Bandbreite und schnelle Hilfe im Störungsfall.

- Hohe Flexibilität: VPNs auf Basis von Multiprotocol Label Switching gewähren den Internetprovidern eine Menge Spielraum bei der Ressourcenverteilung, was sich auch für die Kunden auszahlt. So können ganz spezifische Leistungspakete vereinbart und die Netze jederzeit problemlos erweitert werden.

- Möglichkeit, Dienste zu priorisieren: Dank MPLS-Infrastruktur können Provider verschiedene Quality-of-Service-Stufen anbieten. Die gemietete Bandbreite ist dabei keineswegs statisch, sondern ebenfalls klassifizierbar (Class of Service). Auf diese Weise lassen sich die gewünschten Dienste wie zum Beispiel VoIP priorisieren, um eine stabile Übertragung zu garantieren.

Wie sicher sind MPLS-Netzwerke?

Die Vorzüge von MPLS und auf dieser Technik basierenden virtuellen privaten Netzwerken sind insbesondere für Unternehmen und Einrichtungen von Interesse, die sich über mehrere Standorte verteilen und auch ihren Kunden Zugriff zum eigenen Netzwerk gewähren wollen. Dementsprechend sind solche virtuellen Netze dort häufig die erste Wahl beim Aufbau der IT-Infrastruktur. Auf diese Weise werden alle gewünschten Nutzer in einem Netz vereint, ohne dass eine physische Verbindung oder öffentliche, im Internet zu routende IP-Adressen benötigt werden.

Grundsätzlich ist ein Multiprotocol-Label-Switching-VPN also nur für die User erreichbar, die über die entsprechenden Daten für den Verbindungsaufbau verfügen. Dieser Fakt allein macht die virtuellen Netzwerke jedoch keineswegs immun gegen unbefugten Zugriff: Das Attribut „privat“ steht in solchen Netzen nämlich nicht für Geheimhaltung und Verschlüsselung, sondern lediglich dafür, dass die verwendeten IP-Adressen nur intern erreichbar sind. Ohne zusätzliche Verschlüsselung werden sämtliche Informationen also im Klartext übertragen. Doch auch eine entsprechende Zertifizierung bietet keinen einhundertprozentigen Schutz, wenn auch der normale Internet-Traffic über den Übergangsrouter (auch „Provider Edge“ (PE) genannt) zwischen MPLS-Netzwerk und Kunden-LAN läuft. Einige mögliche Risiken bei der Nutzung von MPLS-Infrastrukturen sind nachfolgend aufgelistet:

- MPLS-Pakete landen im falschen VPN: Softwarefehler und Fehlkonfigurationen sind häufig Ursache dafür, dass IP-Pakete mit MPLS-Label das eigentliche VPN verlassen und in einem anderen Netz sichtbar werden. Der Router leitet die Pakete in diesem Fall fälschlicherweise an nicht-vertrauenswürdige Systeme weiter, zu denen eine IP-Route existiert. Ferner ist es möglich, dass gezielt Datenpakete mit veränderten Labeln (MPLS-Label-Spoofing) in ein fremdes VPN eingeschleust werden, wenn der Provider-Edge-Router die entsprechenden Pakete akzeptiert.

- Anbindung eines unberechtigten Übergangsrouters: Sind verschiedene VPNs an die MPLS-Infrastruktur angebunden, ist auch die Gefahr groß, dass ein Provider Edge unautorisiert in das VPN eines anderen Kunden integriert wird. Dies kann entweder durch eine unbeabsichtigte Fehlkonfiguration oder aber auch durch einen gezielten Angriff herbeigeführt werden. Dadurch sind weitere netzbasierte Angriffe für den fremden Nutzer problemlos durchführbar.

- Logische Struktur des Provider-Netzes ist sichtbar: Wenn ein Angreifer Einblick in die logische Struktur des MPLS-Netzwerks erhält, das der Serviceprovider aufgebaut hat, sind Attacken auf die Übergangsrouter sehr wahrscheinlich – insbesondere, wenn deren Adressen sichtbar sind.

- Denial-of-Service-Angriff auf den PE-Router: Als wichtiger Knotenpunkt für die involvierten Netze ist der Provider-Edge-Router ein besonders anfälliges Ziel für Denial-of-Service-Angriffe, die die Verfügbarkeit des VPN-Dienstes gefährden. Denkbar sind hierbei einerseits kontinuierliche Routing-Updates, beispielsweise via EIGRP (Enhanced Interior Gateway Routing Protocol) oder OSPF (Open Shortest Path First), andererseits aber auch die Überlastung des Routers durch das gezielte Überfluten mit kleinen Datenpaketen.

Neben der Verschlüsselung sollte jedes VPN folglich über weitere Schutzmechanismen verfügen, um den bzw. die Provider-Edge-Router gegen externe Zugriffe abzusichern. Empfehlenswert ist hierbei vor allem die Einrichtung einer demilitarisierten Zone zwischen zwei Firewalls und der Einsatz von Netzüberwachungssystemen. Zudem sollten regelmäßige Aktualisierungen von Soft- und Hardware sowie Sicherheitsmaßnahmen gegen physikalische Zugriffe auf die Gateways zum Standard gehören.